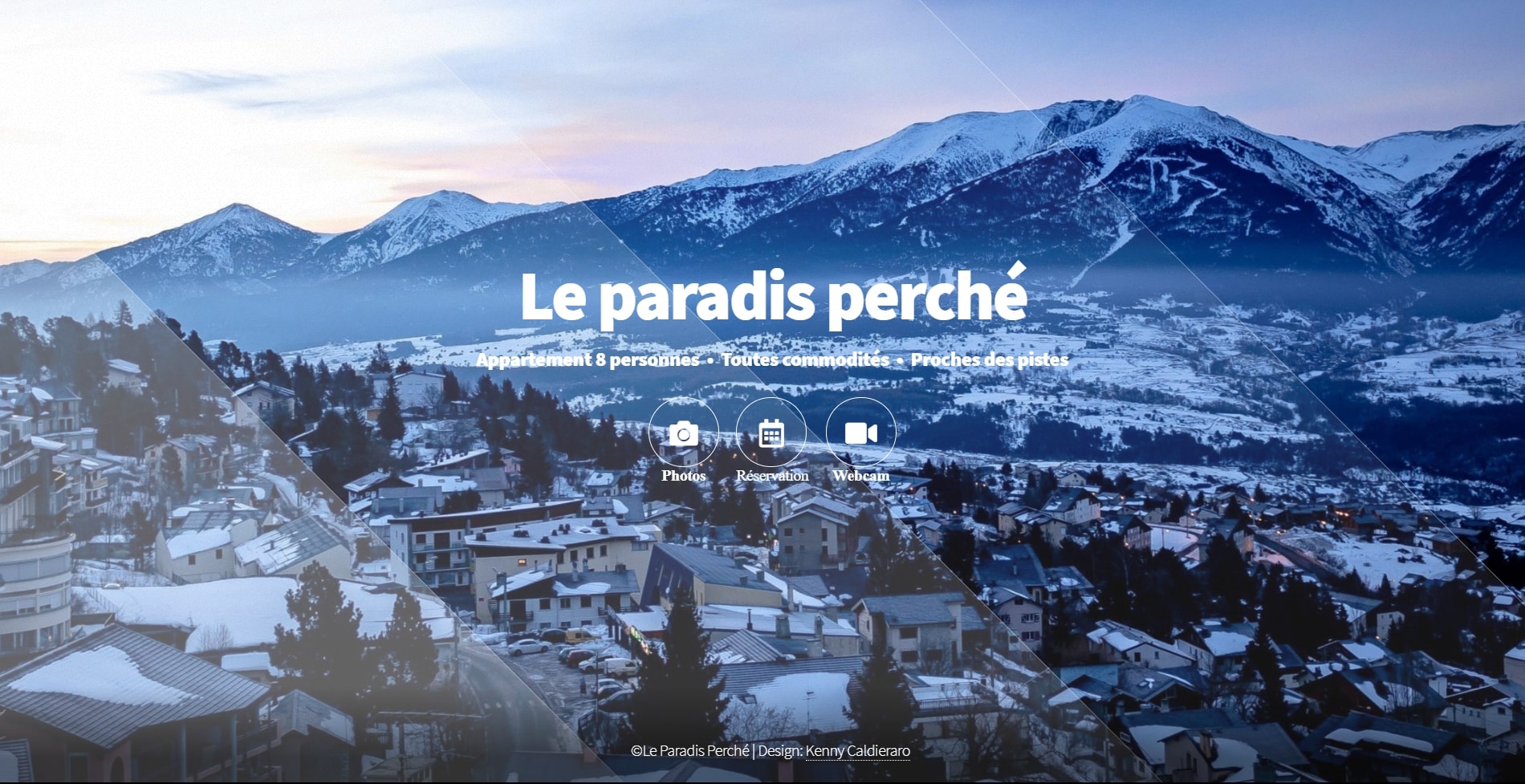

Site de présentation, gestion locative, et réservation gite

Un groupe de cybercriminels francophones a amassé un butin d’au moins onze millions de dollars en plusieurs années d’activité, une addition malveillante qui pourrait en réalité se monter à plus de 30 millions de dollars, selon un rapport conjoint récemment dévoilé de Groupe-IB, une société de cybersécurité d’origine russe désormais basée à Singapour, et du Cert-Orange, le centre de réponse à incidents de l’opérateur téléphonique français.

??CYBERSEC

Un rapport conjoint de @OrangeCertCC et @GroupIB_GIB examine plus de 30 attaques réussies contre des banques, des services financiers et des entreprises de télécommunications, principalement situées en Afrique, du gang francophone OPERA1ER.https://t.co/oWoEFkg0D3 pic.twitter.com/nS2LC83zWY

— Projet FOX (@ProjetFOX) November 4, 2022

Cela montre “les dégâts qui peuvent être infligés par des cybercriminels munis seulement d’outils disponibles sur étagère”, relèvent en conclusion les analystes. L’arsenal du groupe criminel ne comportait ainsi aucune 0-day, ces failles non divulguées, utilisant au contraire plutôt des vulnérabilités découvertes il y a quelques années. Un temps pourtant “suffisant pour mettre à jour l'infrastructure et installer des correctifs de sécurité", ce qui aurait eu pour “effet de compliquer la tâche des criminels”, remarquent-ils.

“Common Raven”, selon la société Swift, ou Opera1er, ainsi que le gang a été surnommé par les analystes de Groupe-IB et du Cert-Orange, est ainsi suspecté d’être derrière 30 attaques ciblées. Les cybercriminels se sont attaqués quasi exclusivement à des structures basées en Afrique de l’Ouest, des banques ou des opérateurs de télécommunication, hormis de rares incursions en Argentine, au Paraguay, au Bangladesh ou en Ouganda. Selon le Groupe-IB et le Cert-Orange, ces attaques informatiques ont permis aux criminels de compromettre des systèmes de paiement et de banque en ligne. Dans deux cas, ils ont pu accéder aux passerelles Swift, ce réseau interbancaire conçu pour faciliter les transferts d’argent entre différentes banques à travers le monde.

Si Opera1er a attiré l’attention du Cert-Orange et de Groupe-IB en 2019, le gang criminel a visiblement été lancé en 2016, son plus ancien nom domaine enregistré ayant été créé cette année-là. Les cybercriminels attaquaient leurs victimes à l’aide de mails de hameçonnage élaborés rédigés essentiellement en français comportant soit des pièces jointes malicieuses, soit redirigeant vers des pages Google Drive, des serveurs Discord ou des sites web légitimes compromis.

Une fois en possession d’un accès privilégié, les cybercriminels utilisaient des outils d’accès à distance, de type AnyDesk, pour prendre le contrôle de certains ordinateurs ou se connecter au système d’information avec un réseau privé virtuel. Les malfaiteurs visaient alors les comptes disposant d’importantes sommes d’argent. Un butin ensuite transféré vers des comptes de mules avant ensuite d’être retiré à des distributeurs automatiques de billets.

Les analystes font ainsi état d’un réseau de plus de 400 mules utilisé dans une attaque pour retirer en quasiment une nuit des fonds volés, par exemple. Ils estiment que si la préparation d’un raid informatique devait demander de six à douze mois de préparation, la phase de recrutement des mules devait elle durer de un à trois mois. Soit la marque d’attaques "extrêmement sophistiquées, organisées, coordonnées et planifiées sur une très longue période", concluent les analystes de Groupe-IB et du Cert-Orange.

Aucun commentaire n'a été posté pour l'instant.